寻求适合的VPN方案

VPN 有三种解决方案,用户可以根据自己的情况进行选择。这三种解决方案分别是:远程访问虚拟网(AccessVPN)、企业内部虚拟网 (IntranetVPN)和企业扩展虚拟网(ExtranetVPN),这三种类型的VPN分别与传统的远程访问网络、企业内部的Intranet以及 企业网和相关合作伙伴的企业网所构成的Extranet相对应。

1.如果企业的内部人员移动或有远程办公需要,或者商家要提供B2C的安全访问服务,就可以考虑使用AccessVPN。

AccessVPN 通过一个拥有与专用网络相同策略的共享基础设施,提供对企业内部网或外部网的远程访问。AccessVPN能使用户随时、随地以其所需的方式访问企业资 源。AccessVPN包括模拟、拨号、ISDN、数字用户线路(xDSL)、移动IP和电缆技术,能够安全地连接移动用户、远程工作者或分支机构。如图 1所示。

图1 AceessVPN结构图

AccessVPN最适用于公司内部经常有流动人员远程办公的情况。出差员工利用当地ISP提供的VPN服务,就可以和公司的VPN网关建立私有的隧道连接。RADIUS服务器可对员工进行验证和授权,保证连接的安全,同时负担的电话费用大大降低。

AccessVPN对用户的吸引力在于:

* 减少用于相关的调制解调器和终端服务设备的资金及费用,简化网络;

* 实现本地拨号接入的功能来取代远距离接入或800电话接入,这样能显著降低远距离通信的费用;

* 极大的可扩展性,简便地对加入网络的新用户进行调度;

* 远端验证拨入用户服务(RADIUS)基于标准,基于策略功能的安全服务;

* 将工作重心从管理和保留运作拨号网络的工作人员转到公司的核心业务上来。

2.如果要进行企业内部各分支机构的互联,使用IntranetVPN是很好的方式。

越 来越多的企业需要在全国乃至世界范围内建立各种办事机构、分公司、研究所等,各个分公司之间传统的网络连接方式一般是租用专线。显然,在分公司增多、业务 开展越来越广泛时,网络结构趋于复杂,费用昂贵。利用VPN特性可以在Internet上组建世界范围内的IntranetVPN。利用 Internet的线路保证网络的互联性,而利用隧道、加密等VPN特性可以保证信息在整个IntranetVPN上安全传输。IntranetVPN通 过一个使用专用连接的共享基础设施,连接企业总部、远程办事处和分支机构。企业拥有与专用网络的相同政策,包括安全、服务质量(QoS)、可管理性和可靠 性。如图2所示。

图2 IntranetVPN结构图

IntranetVPN对用户的吸引力在于:

* 减少WAN带宽的费用;

* 能使用灵活的拓扑结构,包括全网络连接;

* 新的站点能更快、更容易地被连接;

* 通过设备供应商WAN的连接冗余,可以延长网络的可用时间。

3.如果是提供B2B之间的安全访问服务,则可以考虑ExtranetVPN。

随 着信息时代的到来,各个企业越来越重视各种信息的处理。希望可以提供给客户最快捷方便的信息服务,通过各种方式了解客户的需要,同时各个企业之间的合作关 系也越来越多,信息交换日益频繁。Internet为这样的一种发展趋势提供了良好的基础,而如何利用Internet进行有效的信息管理,是企业发展中 不可避免的一个关键问题。利用VPN技术可以组建安全的Extranet,既可以向客户、合作伙伴提供有效的信息服务,又可以保证自身的内部网络的安全。

ExtranetVPN通过一个使用专用连接的共享基础设施,将客户、供应商、合作伙伴或兴趣群体连接到企业内部网。企业拥有与专用网络的相同政策,包括安全、服务质量(QoS)、可管理性和可靠性。如图3所示。

图3 ExtranetVPN结构图

ExtranetVPN对用户的吸引力在于:能容易地对外部网进行部署和管理,外部网的连接可以使用与部署内部网和远端访问VPN相同的架构和协议进行部署。主要的不同是接入许可,外部网的用户被许可只有一次机会连接到其合作人的网络。

VPN的益处

Internet服务提供商(ISP)和企业将是VPN的直接受益者。ISP将VPN作为一项增值业务推向企业,并从企业得到回报。因此,VPN的最终目的是服务于企业,为企业带来可观的经济效益,为现代化企业的信息共享提供安全可靠的途径。

1.ISP受益

对 于ISP来说,VPN提供了巨大商机。世纪互联的薛滔先生介绍说:世纪互联使用的是基于网通的全国网络,有很好的硬件条件。面对IDC在2001年更加激 烈的竞争状况,世纪互联希望在IDC基础之上找到新的增长点。因为网站缩水,所以世纪互联将目光转向大中型传统企业,分析他们对电信资源有哪些需求,结果 觉得VPN是一个机会。世纪互联现在正在探索,VPN的方案和技术已经准备就绪。世纪互联的目标用户是全国有分支机构,信息化建设已经达到一定水平的单 位,世纪互联将整合现有资源,包括网络、托管和技术力量来为用户提供服务。通过向企业提供VPN增值服务,ISP可以与企业建立更加紧密的长期合作关系, 同时充分利用现有网络资源,提高业务量。事实上,VPN用户的数据流量较普通用户要大得多,而且时间上也是相互错开的。VPN用户通常是上班时间形成流量 的高峰,而普通用户的流量高峰期则在工作时间之外。ISP对外提供两种服务,资源利用率和业务量都会大大增加。同时,VPN使ISP能够经济地维持开发客 户群、增加利润、提供增强服务,如视频会议、电子商务、IP电话、远程教学、多媒体商务应用等等。

2.用户受益

哪些用户适于使用VPN呢?在满足基本应用要求后,有三类用户比较适合采用VPN:

1)位置众多,特别是单个用户和远程办公室站点多,例如企业用户、远程教育用户;

2)用户/站点分布范围广,彼此之间的距离远,遍布全球各地,需通过长途电信,甚至国际长途手段联系的用户;

3)带宽和时延要求相对适中;

4)对线路保密性和可用性有一定要求的用户。

北 京红帆沃德通信网络技术有限公司王军先生说:红帆的用户大多是北京的用户,这些用户利用VPN与外地或国外分支机构进行连接。用户的VPN线路大部分是建 立在Cisco或华为路由器之间,利用Internet传送数据。不管用户使用哪个ISP,基本都能满足用户的需求,数据加密效果很好。在与用户接触的过 程中,王先生感觉,分公司遍布全国或国外的企业对VPN需求比较强烈,希望数据在Internet上能够加密传输,并节省费用。还有一点,就是外资、合资 公司使用VPN比较多,而国有企业计算机应用水平低,几乎不用VPN。

相对而言,有四种情况可能并不适于采用VPN:

1)非常重视传输数据的安全性;

2)不管价格多少,性能都被放在第一位的情况;

3)采用不常见的协议,不能在IP隧道中传送应用的情况;

4)大多数通信是实时通信的应用,如语音和视频。但这种情况可以使用公共交换电话网(PSTN)解决方案与VPN配合使用。

对 于企业来说,VPN提供了安全、可靠的 Internet访问通道,为企业进一步发展提供了可靠的技术保障。而且VPN能提供专用线路类型服务,是方便快捷的企业私有网络。企业甚至可以不必建立 自己的广域网维护系统,而将这一繁重的任务交由专业的ISP来完成。由于VPN的出现,用户可以从以下几方面获益:

1)实现网络安全 具有高度的安全性,对于现在的网络是极其重要的。新的服务如在线银行、在线交易都需要绝对的安全,而VPN以多种方式增强了网络的智能和安全性。首先,它 在隧道的起点,在现有的企业认证服务器上,提供对分布用户的认证。另外,VPN支持安全和加密协议,如SecureIP(IPsec)和 Microsoft点对点加密(MPPE)。

2)简化网络设计网络管理者可以使用VPN替代租用线路来实现分支机构的连接。这样就可 以将对远程链路进行安装、配置和管理的任务减少到最小,仅此一点就可以极大地简化企业广域网的设计。另外,VPN通过拨号访问来自于ISP或NSP的外部 服务,减少了调制解调器池,简化了所需的接口,同时简化了与远程用户认证、授权和记账相关的设备和处理。

3)降低成本 VPN可以立即且显著地降低成本。当使用Internet时,实际上只需付短途电话费,却收到了长途通信的效果。因此,借助ISP来建立VPN,就可以节 省大量的通信费用。此外,VPN还使企业不必投入大量的人力和物力去安装和维护WAN设备和远程访问设备,这些工作都可以交给ISP。VPN使用户可以降 低如下的成本:

◆移动用户通信成本。VPN可以通过减少长途费或800费用来节省移动用户的花费。

◆租用线路成本。VPN可以以每条连接的40%到60%的成本对租用线路进行控制和管理。对于国际用户来说,这种节约是极为显著的。对于话音数据,节约金额会进一步增加。

◆ 主要设备成本。VPN通过支持拨号访问外部资源,使企业可以减少不断增长的调制解调器费用。另外,它还允许一个单一的WAN接口服务多种目的,从分支网络 互连、商业伙伴的外连网终端、本地提供高带宽的线路连接到拨号访问服务提供者,因此,只需要极少的WAN接口和设备。由于VPN可以完全管理,并且能够从 中央网站进行基于策略的控制,因此可以大幅度地减少在安装配置远端网络接口所需设备上的开销。另外,由于VPN独立于初始协议,这就使得远端的接入用户可 以继续使用传统设备,保护了用户在现有硬件和软件系统上的投资。

4)容易扩展如果企业想扩大VPN的容量和覆盖范围。企业需做的事情 很少,而且能及时实现:企业只需与新的IPS签约,建立账户;或者与原有的ISP重签合约,扩大服务范围。在远程办公室增加VPN能力也很简单:几条命令 就可以使Extranet路由器拥有Internet和VPN能力,路由器还能对工作站自动进行配置。

5)可随意与合作伙伴联网 在过去,企业如果想与合作伙伴连网,双方的信息技术部门就必须协商如何在双方之间建立租用线路或帧中继线路。有了VPN之后,这种协商也毫无必要,真正达到了要连就连,要断就断。

6)完全控制主动权 借助VPN,企业可以利用ISP的设施和服务,同时又完全掌握着自己网络的控制权。比方说,企业可以把拨号访问交给ISP去做,由自己负责用户的查验、访问权、网络地址、安全性和网络变化管理等重要工作。

7)支持新兴应用 许多专用网对许多新兴应用准备不足,如那些要求高带宽的多媒体和协作交互式应用。VPN则可以支持各种高级的应用,如IP语音,IP传真,还有各种协议,如RSIP、IPv6、MPLS、SNMPv3等。

正由于VPN能给用户带来诸多的好处,VPN在全球发展得异常红火,在北美和欧洲,VPN已经是一项相当普遍的业务;在亚太地区,该项服务也迅速开展起来。

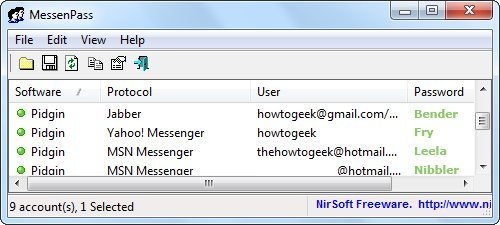

基 本上任何需要登录的软件都会提供一个保存密码的选项给你.如果你使用了它,你的密码便如明文一般了.即使软件在后台将你的帐号加密保存,一般情况下它也仅 仅是使用固定的值将其加密,逆向工程很容易便可以破解出来 — 而现在不仅仅是可能性的问题,已经的确有人做出了这样的密码恢复程序.

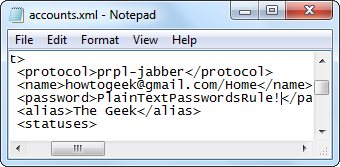

基 本上任何需要登录的软件都会提供一个保存密码的选项给你.如果你使用了它,你的密码便如明文一般了.即使软件在后台将你的帐号加密保存,一般情况下它也仅 仅是使用固定的值将其加密,逆向工程很容易便可以破解出来 — 而现在不仅仅是可能性的问题,已经的确有人做出了这样的密码恢复程序. 你没看错,你最喜爱的开源多协议的即时通讯客户端在使用明文保存你的密码.你不信吗? 那好,用你最顺手的编辑器打开 %appdata%.purpleaccounts.xml ,你会看见你的密码就在这里–以任何人都可以直接阅读的方式.

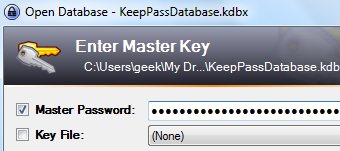

你没看错,你最喜爱的开源多协议的即时通讯客户端在使用明文保存你的密码.你不信吗? 那好,用你最顺手的编辑器打开 %appdata%.purpleaccounts.xml ,你会看见你的密码就在这里–以任何人都可以直接阅读的方式. 唯 一真正安全的保存密码的方式是使用密码管理软件,它可以安全的记录你的密码,并以强大的主密码来保护你所有其他的密码.不过,如果你设置了一个简单的主密 码,它可能很容易被暴力破解攻破.不要被错误的安全感误导了,使用单一的密码并非代表万无一失.你的密码管理软件至少要有10位字母/数字以确保安全. (猫叔乱入:猫叔的KeePass主密码是16位混合大小写,数字,符号的密码 =w=)

唯 一真正安全的保存密码的方式是使用密码管理软件,它可以安全的记录你的密码,并以强大的主密码来保护你所有其他的密码.不过,如果你设置了一个简单的主密 码,它可能很容易被暴力破解攻破.不要被错误的安全感误导了,使用单一的密码并非代表万无一失.你的密码管理软件至少要有10位字母/数字以确保安全. (猫叔乱入:猫叔的KeePass主密码是16位混合大小写,数字,符号的密码 =w=) 如果你打算用Firefox来保存你各种网上帐号,你应该确保开启了主密码保护.

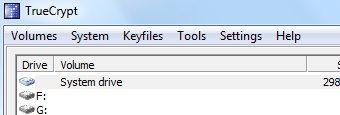

如果你打算用Firefox来保存你各种网上帐号,你应该确保开启了主密码保护. 不 管你是否使用密码管理软件还是压根不保存密码,你都可以使用TrueCrypt创建一个独立的加密TrueCrypt磁盘并使用携带版软件(aka.绿色 软件)以保证安全.更极端的做法是用TrueCrypt加密整个硬盘,你将会在每次启动时要求输入密码,不过你可以放心了,你所有的东西都是加密的,就算 你用明文的脚本来保存密码.

不 管你是否使用密码管理软件还是压根不保存密码,你都可以使用TrueCrypt创建一个独立的加密TrueCrypt磁盘并使用携带版软件(aka.绿色 软件)以保证安全.更极端的做法是用TrueCrypt加密整个硬盘,你将会在每次启动时要求输入密码,不过你可以放心了,你所有的东西都是加密的,就算 你用明文的脚本来保存密码.

近期评论